Эта статья для тех кто знает что такое Internet Security and Acceleration, но по каким то причинам не знает, или забыл как его настраивать. Эта вводная статья и поэтому всех тонкостей описывать не буду. Машина на которую будем ставить Internet Security and Acceleration не будет отличаться своей мощностью — процессор 900Hz, оператива 256 мб, AS, DS и все вытекающие к ним дополнения. Для установки в режиме Firewall или Integrated понадобится от 2 сетевых адаптеров, а для режима установки WEB-proxy хватит и одного.

Ну вот с параметрами машины разобрались переходим к настройки сетевых адаптеров.

WAN — интерфейс должен иметь реальный IP’шник, допустим такой: IP — 172.18.14.240, Mask— 255.255.255.0, GW— 172.18.14.3 DNS— не указываются.

Убираем привязки на внешний интерфейс Client for Microsoft Network и File and Printer Sharing for Microsoft Networks.

LAN— интерфейс будет например: IP — 192.174.0.4, Mask — 255.255.245.0, GW — не указывается, DNS — 192.174.0.5, 192.168.0.6.

Запускаем установочный файл и видим такие «страшные» слова Run ISA Server Enterprise initialization и Install ISA server. На самом деле все просто, Run ISA Server Enterprise initialization — разрешает провести предварительные настройки AD с целью возможности хранения параметров ISA сервера непосредственно в AD. Для запуска необходимы следующие условия: сервер, на котором производится установка ISA, вынужден быть членом домена, у пользователя должны быть права администратора домена. Данная конфигурация рекомендуется при использовании сложной структуры, включающей немного ISA серверов а также требующих централизованного администрирования.

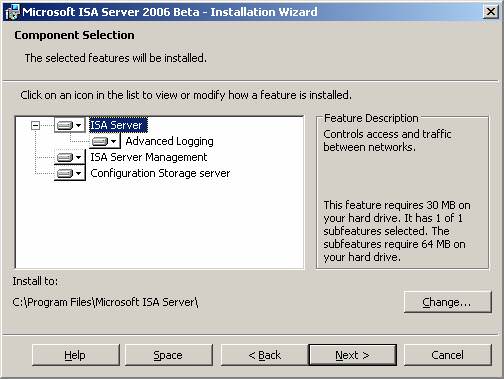

Install ISA server — установка isa-сервера, тут нет ничего сложного… жмем сюда. Далее соглашаемся с тем что «накарябал» нам великий и ужасный Microsoft по части лицензионного соглашения, вводим код лицензии. По окончании несложной процедуры появляется очередное окно мастера, утверждающего, что сейчас он согласен послушать ваши пожелания относительно набора устанавливаемых компонентов, а также места окончательной установки продукта.

Указали куда будет установлен ISA-сервер и выбрали предпочитаемый вариант (Typical, Custom, Full).

После этого предстоит выбрать один из 2 вариантов установки ISA-сервера: если выбирать между Firewall Mode или Integrated Mode то разница между ними заключается в возможности кэширования(Integrated позволяет Firewall — нет).

Выбрали нужный вариант, я выбрал Integrated Mode, и поэтому дальше реч пойдет о нем. В процессе установки сообщат, что сейчас был потушен IIS сервер а также с целью дальнейшего применения приложений IIS должен будет применять порты отличные от 80, а также 8080.

Далее программа установки предлагает выбрать местечко расположения файлов кэширования а также размер в Mb, отведенный под данную задачу. хотелось бы разместить его на отдельном физическом диске (это увеличит производительность).

В следующем окне настраиваем LAT(таблица локальных адресов). В данную таблицу должны быть включены все диапазоны локальных адресов имеющихся в сети. Обычной практикой является прибавление в LAT диапазонов частных сетей 10.0.0.0 −10.255.255.255,

Далее устанавливаем пакеты обновления ISA, еще в довесок ISA server SP1 или более поздний. Вздохнули полной грудью и выдохнули… установка окончена.

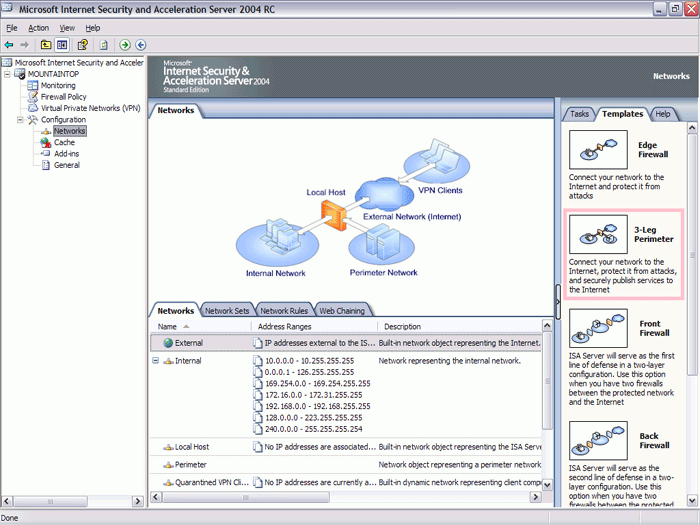

Переходим в Start -> Programs -> Microsoft ISA server и запускаем ISA management. Открываем Policy Elements и переходим к настройке элементов политики:

- Schedules — расписания, на этом месте настраиваются различные параметры связанные со временем (рабочее, нерабочее время), далее при настройке правил доступа применяются настроенные в этом месте параметры.

- Bandwidth Proprieties — приоритеты пропускной способности, Данные параметры позволяют определить приоритеты доступа для различных групп, протоколов, а также т.п. В общем вещь полезная, вот лишь трудиться начинает при большой загрузке канала.

- Destination Sets — в этом месте создаются сборы внешних ресурсов, далее применяются в создаваемых правилах.

- Client Address Sets — на этом месте создаются группы клиентов ISA сервера ровно по IP адресам, далее применяются в создаваемых правилах.

- Protocol Definitions — на этом месте присутствует набор описаний протоколов, здесь же дозволено создавать свои определения протоколов, далее использовать в создаваемых правилах.

- Content Groups — создаются параметры содержимого определенного вида (HTML, Media а также пр.) существует ряд готовых наборов, однако при необходимости дозволено создать лишние.

- Dial-up entries — записи модемных(диалап) соединений.

После установки свободно перемещаться по сети интернет у нас не получится, т.к. ISA сервер не пропустит в сеть то, на что не повешенно правило «разрешить». Поэтому кликаем ПравойКнопкойМыши на вкладку Protocol Rules после выбираем New — new rule.

- Вводим название нового правила Allow_All а также нажимаем Next

- Т.к. это разрешающее правило выбираем Allow и жмем Next

- Разрешаем весь трафик или, при необходимости определенные типы протоколов, в нашем случае разрешаем все и также нажимаем Next.

- В этом окне указывается — в какое время применяется данное положение (в нашем случае оставляем Always), в иных случаях выбирается требуемые временные интервалы, определенные в Schedules.

- Здесь указывается — с целью кого применять указанное положение:

* Для всех (Any request)

* Для определенных IP адресов (Specific computers) на этом месте выбирается определенный ранее Client Address Set

* С целью определенных пользователей, а также групп (Specific users and groups) приминять разрешенно локальные записи ISA сервера, но похожие доменные учетные записи при условии, что именно ISA сервер является членом домена.

Оставляем Any request и нажимаем Next. - Здесь проверяем все ли правильно задали а также в случае наши предположения подтвердились жмем Finish.

Все настройка правила для разрешения использования интернета завершено, переходим к настройке клиентов:

- С целью простой структуры сети вместе с одной подсетью указываем в параметрах сетевого интерфейса клиента Default Getaway внутренний IP адрес ISA сервера. В случае сложной структуры сети, вместе с внушительным количеством подсетей, а также маршрутизаторов, должен быть указать в качестве шлюза по умолчанию адрес ближайшего к клиенту маршрутизатора, а также прописать в таблицах маршрутизации — путь к ISA серверу, а также выход в интернет.

- В настройках обозревателя должен быть указан Ваш ISA сервер в качестве прокси сервера. Порт на котором ISA сервер принимает запросы клиентов — 8080.

- С целью полноценной работы настоятельно рекомендуется установить на клиентскую машину Firewall Client.

Теперь мы обеспечили себя и нашу сеть интернетом.